Una nueva campaña del malware Octopus infecta dispositivos aprovechándose de la prohibición de Telegram en algunos países como Rusia.

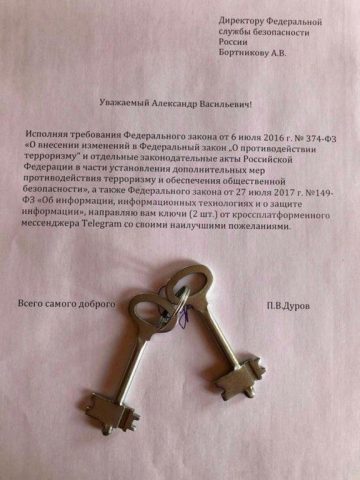

Hace unos meses, llegaba la noticia de que el gobierno de Rusia, iba a prohibir el uso de la aplicación de mensajería Telegram. La prohibición estuvo impulsada por la negación de Telegram de dar acceso al gobierno Ruso a las claves de encriptado de las conversaciones de Telegram.

Desde Telegram respondieron irónicamente que sí les iban a dar las «keys», enviando una carta con unas llaves físicas.

El grupo DustSquad autor del malware Octopus se ha aprovechado de la prohibición para crear una supuesta aplicación oficial del cliente para escritorio de Telegram pero que en realidad es una puerta de acceso a sus dispositivos.

El grupo, haciendo uso de ingeniería social, convencía a las vítcimas para que descargasen su aplicación y evadir la prohibición de Telegram.

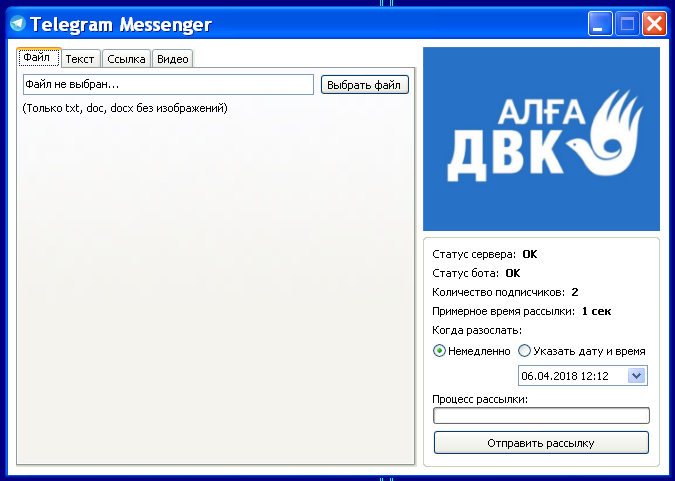

En el análisis de Kaspersky, explican que descubrieron una muestra del malware Octopus que simulaba ser un software de comunicación de un grupo político de la oposición kazaja (DVK) con fecha de marzo de 2018.

DVK dispone de una buena comunicación en canales de Telegram, por lo que la posible prohibición de Telegram en Kazajistán sirvió de mecha para propagar el malware.

Detalles técnicos

El malware está programado en Delphi, y utiliza librerías de terceros como The Indy Project para la comunicación con el servidor C2 (Servidor de administración del malware).

Primero, el malware obtiene persistencia modificando claves en el registro, para después instalar el módulo de red. Su comunicación se basa en datos con formato JSON a través del protocolo HTTP.

Las direcciones IP que utiliza el malware pertenecen a servicios comerciales de alojamiento web de diferentes países.

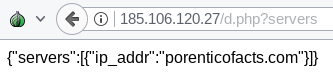

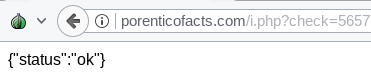

Para obtener los dominios C2 el malware hace una solicitud por el método GET a una determinada IP, a lo que el servidor PHP responde con un dominio.

El malware genera un campo ID que es un hash del equipo de la victima que obtiene usando Windows Management Instrumentation mechanism.

Para obtener el ID, el troyano ejecuta WMIC.exe con una serie de argumentos y tras concatenar la información obtenida genera un hash MD5 que será el identificador final de la víctima.

Acontinuación el malware envía el ID de la víticma al servidor de control que comprueba que sea válido.

Por último el malware hace una recopilación de información del equipo y se la envía al servidor C2, posteriormente el atacante puede ejecutar comandos, descargar archivos, realizar capturas de pantalla y buscar archivos en el dispositivo de la víctima.

Conclusiones

Por el momento el malware está dirigido a Asia central, debido a sus políticas restrictivas con la aplicación de Telegram, pero cabe la posibilidad de que se extienda por otros países si éstos amenazan con bloquear la aplicación de mensajería.

Telegram se encuentra en auge debido a su privacidad, ya que cifra sus mensajes incluso en su servidor. Por lo que a gobiernos interesados en obtener determinadas conversaciones supone un problema el que sus ciudadanos lo usen.

IOCs Indicadores de compromiso

Éstos son los IOCs que proporciona Kaspersky sobre la amenaza Octopus.

Hashes

7126c8489baa8096c6f30456f5bef5e

ee3c829e7c773b4f94b700902ea3223c

38f30749a87dcbf156689300737a094e

6e85996c021d55328322ce8e93b31088

7c0050a3e7aa3172392dcbab3bb92566

2bf2f63c927616527a693edf31ecebea

d9ad277eb23b6268465edb3f68b12cb2

Dominios e IPs

hovnanflovers.com

latecafe.in

certificatesshop.com

blondehairman.com

porenticofacts.com

85.93.31.141

104.223.20.136

5.8.88.87

103.208.86.237

185.106.120.240

204.145.94.101

5.188.231.101

103.208.86.238

185.106.120.27

204.145.94.10

URLs de descarga del malware

www.fayloobmennik.net/files/save_new.html

http://uploadsforyou.com/download/

http://uploadsforyou.com/remove/

Dominios del servidor C2

giftfromspace.com

mikohanzer.website

humorpics.download

desperados20.es

prom3.biz.ua