Julio F. trabajaba como informático en una empresa de productos cárnicos en una ciudad castellana desde hacía cinco años. Pero una tarde de febrero de 2016, debido a un severo recorte de plantilla como consecuencia de un ERE, fue despedido. La crisis se llevó por delante sus ilusiones y su futuro. Ese mismo día decidió utilizar sus enormes conocimientos de Python para materializar su venganza y su rabia…. en forma de ransomware.

Esto fue, en forma resumida, lo que me contó:

“Recuerdo –me dijo- que llegué a casa con la carta de despido en la mano y la rompí con ira. Me senté delante del ordenador, abrí mi editor de texto y empecé a teclear de forma frenética. Lo primero que hice fue importar las librerías de Python que necesitaba para mi programa, utilicé el módulo OS que me permitía manipular la estructura de los directorios para leer y escribir archivos y, a la hora de cifrar información, opté por la librería Hashlib que permite realizar cifrados directamente desde Python con los algoritmos SHA1, SHA224, SHA256, SHA384, SHA512 y MD5.”

“ No te aburriré con la cantidad de funciones y variables de Python que utilicé, pero te diré que ,durante varios días, lo único que me importaba teclear y teclear, creé una variable para la clave de cifrado de los archivos y una función llamada “infectar todo” para encriptar los documentos. Usé un bucle FOR y una variable PATH para recorrer cada fichero que haya en cada directorio y que cifrara cualquier archivo o documento con cualquier extensión. Me daba igual que fueran jpg, txt, xls … todo lo quería cifrar, tal era mi enfado”.

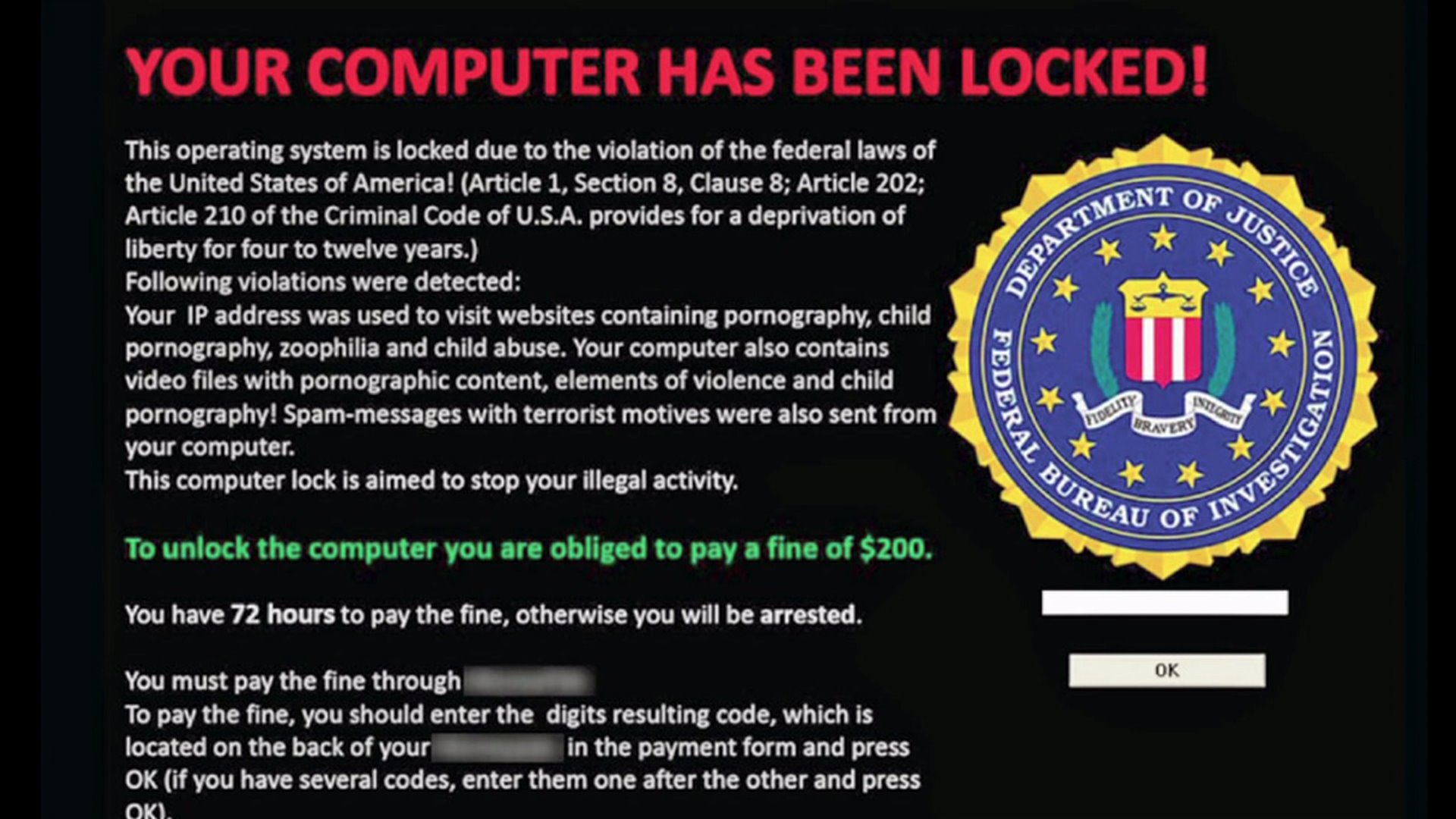

“No recuerdo con exactitud los días que pasaron cuando , por fin, llegué a la parte más importante del código. Creé una función llamada “después del cifrado” y una variable MSG en la que, con comillas triples, incluí el mensaje (en inglés, para darle más verosimilitud) que verían mis ex compañeros de la empresa:

YOUR COMPUTER HAS BEEN LOCKED

TO UNLOCK IT YOU ARE OBLIGED TO PAY A FINE OF x BITCOINS…

Prácticamente tenía terminado el malware, sólo me quedaba comprimirlo (con extensión ZIP), disfrazarlo de PDF aprovechando la funcionalidad preactivada de Windows que oculta las extensiones y, por supuesto, pensar en el vector de ataque para instalarlo remotamente en el objetivo.”

Extenuado, decidió irse a dormir y dejarlo todo para el día siguiente. Sin embargo, cuando se levantó, su conciencia le golpeó y, más calmado, se lo pensó mejor. Consiguió vencer a la rabia y, sabiamente, decidió poner fin a esa etapa de su vida. Ahora, felizmente casado, disfruta de un empleo bastante bien remunerado como responsable de marketing y comercio digital en una empresa de Madrid.

Afortunadamente, Julio F. no activó el vector de ataque y todo quedó ahí. Pero ¿ qué hubiera ocurrido si hubiera infectado los ordenadores de su empresa? ¿Qué delito o delitos hubiera cometido? ¿Y a qué penas se enfrentaría Julio en caso de que le hubieran pillado?

Pues bien, Julio hubiera incurrido en un delito de los que se califican como “vandalismo digital”, como son, la difusión de virus y gusanos, el ciberterrorismo y , en este caso, el llamado “craking”, es decir, conductas dirigidas a la producción de daños , destrucción o menoscabo de sistemas, equipos, programas o documentos informáticos.

El artículo 264.1 del Código Penal establece que “El que por cualquier medio, sin autorización y de manera grave borrase, dañase, deteriorase, alterase, suprimiese o hiciese inaccesibles datos informáticos, programas informáticos o documentos electrónicos ajenos, cuando el resultado producido fuera grave, será castigado con la pena de prisión de seis meses a tres años”

El artículo 197 del Código Penal castigaba la mera intromisión en un ordenador sin consentimiento de su titular, sin embargo el artículo 264 va más allá: no sólo se castiga la intromisión sin autorización sino que además ese acceso no autorizado debe llevar aparejado un resultado: el daño, deterioro, supresión etc… de los datos informáticos almacenados en el ordenador víctima.

Imaginemos que Julio hubiera utilizado como vector de ataque un correo electrónico aparentemente inocuo enviado a una dirección de una persona en particular atacando a través de phising. El propio mensaje de correo electrónico lleva consigo un fichero en pdf semánticamente relacionado con el texto del mensaje y que, bajo alguna excusa (falso informe bancario, formularios, imágenes, curriculum vitae, etc.) invita y consigue que la víctima lo abra. A partir de ese momento se desencadena todo: el malware se autocopiaría en una carpeta de inicio de windows, creando una entrada en el registro de Windows para así poder activarse en caso de que el equipo se apague. Al ejecutarse, posiblemente mostraría un mensaje de error del tipo: “Este programa es incompatible con su versión de Windows” y aparentemente cerrarse. Solo es para despistar al usuario y que piense que no ha ocurrido nada. Una vez dentro el malware es implacable: el programa empezaría a encriptar ficheros de las carpetas compartidas accesibles desde el PC. Se podría empezar por encriptar las más antiguas, ya que si empieza por los ficheros más nuevos, que por supuesto son los más usados, el usuario se daría cuenta antes de que algo va mal. Los ficheros encriptados podría dejarlos con la misma extensión, cambiaría sólo su contenido y añadiría un par de bytes característicos al inicio para saber cuáles están encriptados y cuáles no. También intentaría no superar el 30% de uso de CPU para que el usuario no note que el PC le va lento y sospeche que algo pasa. El algoritmo se dedicaría impunemente a cifrar archivos que se presupongan de importancia para el usuario, “haciendo inaccesibles los datos informáticos” y, por lo tanto, constituyendo un delito del artículo 264.1 del Código Penal.

El mismo artículo se aplicaría si, Julio hubiera optado por un ataque masivo de denegación de servicio sobrecargando o saturando la memoria, el espacio en el disco duro o el ancho de banda de la conexión y logrando con ello el bloqueo o la interrupción temporal del sistema atacado.

Este artículo, sin embargo, suscita la incógnita de saber qué se entiende por “daño grave”. La cuestión no es baladí ya que, en función del daño producido, la pena puede ir de 6 meses a tres años de cárcel. En este sentido, la doctrina jurídica no se ha puesto de acuerdo en qué consiste la gravedad del daño, quedando al arbitrio del juez (asesorado por el informático forense) evaluarlo teniendo en cuenta el perjuicio ocasionado a la víctima, los gastos derivados de la restauración del sistema y la cantidad de dinero que ha dejado de percibir en su trabajo mientras el sistema dejó de funcionar.

Pero estamos,en el caso anterior, hablando de un ataque a un ordenador de una persona en particular, sin embargo Julio no quería eso, deseaba vengarse de la empresa de productos cárnicos que le despidió. Julio pretendía – así me lo hizo saber- enviar el malware a través del correo electrónico corporativo y, una vez ejecutado, infectar a toda una red de ordenadores. ¿Qué ocurriría en este caso?

Pues que Julio estaría incurriendo en el mismo delito pero en su forma agravada y se aplicaría el art. 264 bis en sus apartados 1 y 2.

Este nuevo artículo, introducido en la reforma del 2015 viene a decir que cuando el malware realiza los mismos daños del art. 264 (borrase, dañase, deteriorase, alterase, suprimiese o hiciese inaccesibles datos informáticos, programas informáticos o documentos electrónicos ajenos) , afecten de forma relevante a la actividad normal de una empresa, negocio o de una Administración Pública y además (art. 264 2 2ª) hayan ocasionado daños de especial gravedad a un número elevado de sistemas informáticos, se le puede imponer una pena de prisión de tres a ocho años y multa del triple al décuplo (diez veces más) del perjuicio ocasionado (art. 264 bis 1 último párrafo).

Con lo cual Julio hizo bien en pensárselo mejor a la hora de propagar el malware ya que en el peor de los casos se enfrentaría a ochos años de cárcel y a una cuantiosa multa.

Pero, aún hay más, Julio no intentó propagar un malware cualquiera sino un ransomware. Por definición, (Ransom significa rescate) fue diseñado para secuestrar el acceso a los archivos y así poder pedir un rescate (generalmente en criptomoneda para evitar rastreo). Supongamos (es mucho suponer ya lo sé, pero hagamos un ejercicio de imaginación) que la empresa, asustada y para evitar males mayores, decide pagar en bitcoins a través de una wallet y ese dinero llega a manos de Julio.

Evidentemente, el diseñador del ransomware ha obtenido un beneficio económico por esos hechos, se ha lucrado ilícitamente con la comisión de hechos contrarios a la ley. ¿Estaríamos ante el mismo delito o, por el contrario, ha cometido alguno más?

Nos encontramos con una cuestión que ha suscitado mucho debate entre la doctrina jurídica. Parece ser que la opinión más generalizada es que la acción de Julio sigue constituyendo un delito de daños informáticos puesto que lo verdaderamente importante del delito es su “ánimo de dañar” (animus nocendi: menudo palabro latino) y no se exige que se actúe con ánimo de lucrarse. Es decir, independientemente de si Julio se lleva a su bolsillo sus bitcoins o no, el delito ya está cometido.

Pero, ¿tiene relevancia jurídica el hecho de que Julio hubiera ganado una cantidad de bitcoins?. Algunos autores entienden que puede existir un delito de estafa tipificado en el artículo 248 del Código Penal.

Según este artículo:

1. Cometen estafa los que, con ánimo de lucro, utilizaren engaño bastante para producir error en otro, induciéndolo a realizar un acto de disposición en perjuicio propio o ajeno.

2. También se consideran reos de estafa:

a) Los que, con ánimo de lucro y valiéndose de alguna manipulación informática o artificio semejante, consigan una transferencia no consentida de cualquier activo patrimonial en perjuicio de otro.

b) Los que fabricaren, introdujeren, poseyeren o facilitaren programas informáticos específicamente destinados a la comisión de las estafas previstas en este artículo.

Parece que la redacción del art. 248.2 a) está específicamente destinada a los diseñadores de ramsonware. Sin embargo, no es posible aplicarlo ya que según la mayoría de los autores que lo han estudiado, lo importante del delito de estafa es el engaño hacia la víctima para conseguir un beneficio económico. Pero en el ransomware el beneficio que se obtiene (los posibles bitcoins) no provienen de un engaño sino que la víctima “sabe” lo que tiene que hacer para pagar. En la medida en que ,una vez infectado, se exponen los términos para la recuperación del sistema, la víctima no es engañada, conoce las consecuencias de no pagar. En el delito de estafa, la víctima paga sin saber las consecuencias. Como veis no es exactamente lo mismo. En este caso Julio F. se hubiera librado de una buena ya que este delito está castigado con penas que van de los seis meses a los tres años, aparte de los que le corresponderían por el delito de daños informáticos.

Para finalizar, casi todos los manuales que he consultado terminan con un apartado de cómo protegerse del ransomware. Para mí, aparte de aplicar el sentido común, os recomendaría que echárais un vistazo a la Guía de Buenas Prácticas BP-04/16: Ramsonware ,editado por el Centro Criptológico Nacional ,que podéis descargar en la siguiente dirección: https://www.ccn-cert.cni.es/informes/informes-ccn-cert-buenas-practicas-bp/2088-ccn-cert-bp-04-ransomware/file.html.